Kaum ein Enterprise Mobility Trend-Thema wird einerseits so gehyped und ist andererseits so umstritten wie Bring-Your-Own-Device (BYOD) …

Laut Gartner’s Hype Cycle 2012 ist BYOD aktuell ganz oben auf der Spitze der überhöhten Erwartungen („Peak of Inflated Expectations“).

Das „Plateau of Productivity“ wird lt. Gartner erst in 2-5 Jahren erreicht werden, nach einer nun bevorstehenden Phase des „Tals der Desillusionierung“ (siehe Titelbild).

Wir nehmen auch den ComputerWoche Artikel vom 02.08. mit dem Titel „ByoD – Hintertür ins Unternehmen“ zum Anlaß, ebenfalls näher auf das Thema BYOD einzugehen.

BYOD sorgt in jedem Fall für berechtigte Fragen sowohl technischer wie auch rechtlicher Natur.

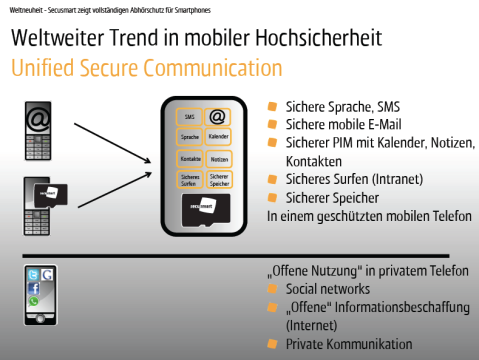

Die technischen Aspekte drehen sich um die Themenbereiche

die rechtlichen Aspekte im Wesentlichen um Arbeitsrecht und Mitbestimmung, Datenschutz und Haftungsfragen.

Wir wollen mit diesem Artikel den Versuch anstellen,

uns diesem Thema trotz der Komplexität schrittweise, übersichtlich und verständlich, vor allem mit Sachlichkeit und faktenbasiert zu nähern,

dabei Vor- und Nachteile bzw. Pro- und Contra-Argumente auflisten, faktische Gegebenheiten und Sachzwänge berücksichtigen und eine Einschätzung vornehmen, aber auch Alternativen aufzeigen.

Die wichtigste Prämisse dabei ist Compliance (Konformität mit deutschem Recht) und ein möglichst hohes Niveau bei Mobile Security.

PRO

Als Argumente FÜR eine BYOD-Strategie werden in der Regel aufgeführt:

- Akzeptanz: Smartphone als „most personal device“ ist ständiger Begleiter, Nutzung von mobilen Unternehmenslösungen auf bekanntem und vertrautem Betriebssystem und Hardware, Wegfall der Notwendigkeit zwei Geräte mitzuführen

- Recruitung: als strategisches Argument bei der Mitarbeitergewinnung insbesondere von Digital Natives und bei High Potentials

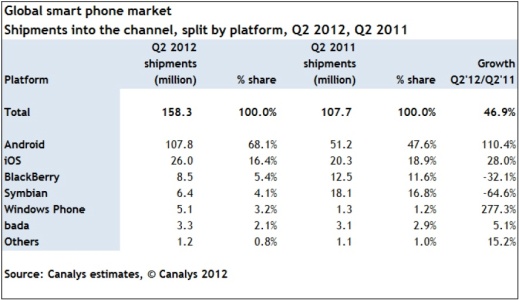

- Flexibilität: Abdeckung einer grösseren Bandbreite an Betriebssystemen und bei der Hardware-Ausstattung

- Effizienz: aufgrund der Doppel-Nutzung betrieblich/privat wird das Gerät ständig mitgeführt, Mitarbeiter sind dadurch immer erreichbar

- Kostenvorteil: Einsparung der Anschaffungskosten für die Hardware und beim Schulungsaufwand für Mitarbeiter

CONTRA

Einige auf der Contra-Seite aufgeführten Argumente stehen nicht für sich allein, sondern beziehen sich direkt auf ihren Kontrahenten auf der Pro-Seite.

So manches Pro-Argument wird mit Gegenargumenten dadurch gleich wieder entkräftet und sogar in sein Gegenteil verkehrt:

- Juristische Aspekte: erhebliche zusätzliche Herausforderungen der Klärung und Regelung von Fragen des Arbeitsrechts, der Mitbestimmung, des Datenschutzes und der Haftung, nicht nur bezüglich der eigenen Mitarbeiter, sondern auch von Kunden und Geschäftspartnern

- Akzeptanz:

– Performance-Nachteile (getrennte Datenhaltung, Verschlüsselung, Hintergrund-Dienste, getunnelte Verbindung),

– Nutzungseinschränkungen (Verbot und Deinstallation von Applikationen auf einer laufend zu pflegenden und zu überwachenden Blacklist, Ausschluss von Jailbreak / Rooting, Kamera-Deaktivierung, User und Security Guidelines, Datenverlust z.B. durch Remote Wipe),

– Überwachung (Bewegungsprofile bzw Lokalisierung mithilfe GPS, Protokollierung von Datenzugriffen),

– Vertraulichkeit (Zugriff fremder Dritter auf das persönliche Gerät und ggf persönliche Daten, Datenspeicherung),

– Erwartungshaltung bei Arbeitnehmern dass Arbeitgeber alle Arbeitsmittel bereit stellt

- Flexibilität: um Geräte sicher und ausfallsicher verwalten zu können müssen sie vorab hinreichend getestet sein und freigegeben werden, aufgrund der Unterschiede in Betriebssystem (bis OS-Version und Build, Hersteller- und Modell-spezifische Unterschiede bei der Unterstützung von Funktionen der Geräteverwaltung, Authentifizierung, etc) / Hardware (verbaute Komponenten, Akkuleistung) / Software (Jailbreak bzw Rooting, Systemeinstellungen und -Modifikation, installierte Apps und Dienste) erfordert dies Testing und Freigabe praktisch jedes einzelnen Gerätes sowie Reaktion auf Veränderungen, aus technischen wie auch Ressourcen-Gründen muß die Modell-Auswahl dadurch stark eingeschränkt werden

- Effizienz: je nach Vielfalt ggf. unüberschaubar hoher Aufwand für Testing und Verwaltung sowie beim Support

- Kostennachteil: mögliche Einsparungen bei der Hardware werden ggf. bereits bis zur Freigabe eines Geräts wieder aufgewogen, der wesentliche höhere Verwaltungs- und Support-Aufwand sorgt auf Dauer für klare Kostennachteile, darüber hinaus entstehen hohe Kosten für rechtliche Klärung und Beratung, auch Haftungsfragen stellen ein zusätzliches Kostenrisiko dar

JEDER KANN ES ?

Besonders US-amerikanische Lösungsanbieter vermitteln unisono den Eindruck, daß BYOD nicht nur ein Thema sei an dem man nicht mehr vorbeikommt, sondern vor allem problemlos und uneingeschränkt beherrschbar ist – praktisch jeder „kann es“.

Cisco beispielsweise bietet in Kooperation mit IDC unter dem Problemlosigkeit suggerierenden Titel „BYOD without compromise“ ein Webcast-Video eines Online-Workshops zum Thema.

Allerdings kann es unter der Prämisse einer sicheren Implementierung „without compromise“ aus oben genannten Gründen (s.u. Contra) für BYOD generell nicht geben, so dass eine solche Aussage sachlich und nüchtern betrachtet schlicht Unfug ist.

Der erste, offensichtlichste und für den Anwender oft bereits wichtigste Kompromiß fängt bei einer zwingenden Einschränkung der möglichen zu unterstützenden Betriebssysteme und der Geräte-Auswahl an, zahlreiche weitere Kompromisse technischer und rechtlicher Natur sowie bei der User Experience schliessen sich an.

Vor diesem Hintergrund sind auch „Best Practices“ zu sehen, wie sie uns z.B. von Gartner oder dem MDM-Anbieter GOOD angeboten werden:

HERSTELLER-AUSSAGEN RELATIVIEREN SICH ?

Daß sich die zumeist US-amerikanischen, aber auch andere ausländische Hersteller schon allein in Bezug auf Compliance (Rechtskonformität) auf andere rechtliche Grundlagen beziehen können als die in Deutschland oder Europa geltenden liegt auf der Hand.

Eines der diesbezüglich gewichtigsten Kriterien gerade bei BYOD ist die Konformität mit geltendem Datenschutzrecht.

Hier sollte genau betrachtet werden, welche Komponenten der Lösung im Ausland liegen und was dies aus der Datenschutzbetrachtung bedeutet.

Die Verwendung von Servern, die in den USA oder anderen Regionen liegen, wo die Einhaltung hiesigen Rechts nicht gewährleistet oder bekanntermassen dagegen verstossen wird (z.B. aufgrund der Vorschriften des US Patriot Act), verbietet sich bei Speicherung datenschutzrechtlich relevanter Inhalte für das Unternehmen kategorisch.

Generell könnte man festhalten: MDM als SaaS kommt nur bei Hosting in der EU oder besser in Deutschland in Frage. Die BlackBerry Enterprise Solution hat kein NOC in Deutschland, wird vom Sicherheitsgrad aber von Banken und Versicherungen akzeptiert.

Alternativ installiert und nutzt man die gewählte MDM-Lösung innerhalb der eigenen IT-Infrastruktur selbst. Die On-Premise Lösung Good for Enterprise speichert standardmässig auch MDM-Konfigurationsdaten in seinem NOC in den USA ab.

Ein genauer Blick auf die technische Implementierung insbesondere aus datenschutzrechtlicher Sicht ist anzuraten.

TECHNISCHE HERAUSFORDERUNGEN … IN DER PRAXIS

Die wichtigste zur Unterstützung einer BYOD Policy eingesetzte technische Lösung ist Mobile Device Management (MDM).

Einen Marktüberblick und teilweise Vergleichsmöglichkeiten geben:

Darauf geht der LANline Artikel „Sicherheit in BYOD-Szenarien: mit MDM gegen den Kontrollverlust“ (Ausgabe 7/2012) näher ein

http://www.lanline.de/fachartikel/mit-mdm-gegen-den-kontrollverlust.html

Dieser Artikel wird von itLAB kommentiert und relativiert:

http://www.itlab.de/pmeuser/archives/918

itLAB testet regelmässig MDM-Lösungen und veröffentlicht diese Tests bzw. Test-Ergebnisse:

http://www.itlab.de/pmeuser/archives/tag/mdm

Hier finden sich auch einige Berichte zu konkreten Problemen in der Praxis mit einzelnen Lösungen oder Konstellationen.

Über einen Test von MDM-Lösungen (nur 4: McAfee, Tangoe, Fiberlink, Sybase Afaria) berichtet Network World im Artikel vom 23.05.11:

http://www.networkworld.com/reviews/2011/052311-mobile-device-management-test.html

So manche technischen Herausforderungen oder – zum Teil dann mindestens vorübergehend gar unlösbaren – Probleme offenbaren sich vor allen Dingen erst im Praxis-Test.

Auf den Punkt gebracht bedeutet das, daß bereits aus Gründen mangelnder technischer Unterstützung durch die gewählte MDM-Lösung einerseits oder des mobilen Betriebssystems anderseits bzw. aufgrund auftretender technischer Probleme bei einzelnen Konstellationen generell nur und ausschliesslich vorher getestete Geräte-Modelle und wiederum auch nur mit der getesteten OS-Version (Snapshot) im Rahmen von BYOD freigegeben und unterstützt werden können, zum Teil auch eingeschränkt.

Dies betrifft nicht nur die erste Freigabe, sondern der Prozess sorgt auch bei Betriebssystemupdates und sonstigen relevanten Veränderungen (manuell durch den Nutzer oder durch installierte Apps) regelmässig für zusätzlichen Aufwand, Verzögerungen und immer wieder auch Probleme, so dass bereits eingesetzte Geräte auch später wieder von der Nutzung ausgeschlossen werden müssen.

Dieser Punkt ist selbstverständlich nicht nur auf BYOD beschränkt, sondern betrifft generell alle im Unternehmen eingesetzten oder zur Nutzung vorgesehenen Mobilen Geräte.

Handelt es sich allerdings um unternehmenseigene Geräte wird man bereits vor der Anschaffung das vorab wesentlich besser definierbare Gesamt-Szenario eingehend testen, auf uneingeschränkte Kompatibilität, Stabilität, Performance und Problemfreiheit Wert legen, so daß sich hierbei die Vielfalt der Hersteller und Modelle sehr in Grenzen halten wird.

Es liegt in der Natur der Sache, daß bei BYOD schon vom Ansatz her zuerst das genaue Gegenteil zutrifft. Hier reduziert jede Einschränkung der Vielfalt den Nutzen von BYOD oder stellt ihn im Extremfall generell in Frage.

Einen wichtigen, praxisnahen und absolut ernst gemeinten Tipp gibt der CW-Artikel vom 02.08. noch, den man aufgreifen und nutzen sollte:

„Nagelprobe: Rent a Hacker“ – für Penetrationstests der (mobilen) IT-Infrastruktur. Bei geplanter Einführung bzw. Nutzung von BYOD müssen selbstverständlich auch solche Tests entsprechend umfangreich und umfassend ausgelegt und durchgeführt werden.

In jedem Fall bedarf auch die Frage des Supports einer eingehenden Betrachtung.

Der Rahmen des durch die Unternehmens-IT oder externe Beauftragte zu leistenden Anwender-Supports ist sehr genau zu definieren, Ausschlüsse zu regeln. Darüber hinaus stellt dieser Punkt gerade bei BYOD ggf. erhebliche zusätzliche Ansprüche bzgl. der Qualifikation der Support-Mitarbeiter, beginnend mit den zu erfüllenden Voraussetzungen bis hin zur Fortbildung. Die gewählte Diversifikation und Flexibilität spiegelt sich hier in den erforderlichen Ressourcen wieder.

RECHTLICHE HERAUSFORDERUNGEN – COMPLIANCE REICHT ?

BYOD ist einerseits aber nicht auf die technische Machbarkeit reduzierbar, die im Übrigen grundsätzlich nie generell (im Sinne einer freien Auswahl durch den Mitarbeiter) zu bewerkstelligen ist, sondern andererseits vor allem auch ein rechtliches Thema, mit dem man sich zwingend intensiv auseinander setzen muss.

Eine „kleine Rechtsberatung“ will folgender, ganz aktueller CW Artikel liefern:

ComputerWoche, Artikel vom 15.08.2012, „BYOD & Co. rechtlich absichern“

und geht dabei ein auf:

- Mobiles Arbeiten und Arbeitszeit

- Mitbestimmung

- Verlust und Beschädigung mobiler Geräte

- Datenschutz und BYOD

Die hierin enthaltenen Herausforderungen, gerade auch im Hinblick auf die zugrunde liegende technische Ausgestaltung (mit sehr unterschiedlichen Ansätzen), stellen auch den praktischen Grund dar, warum es nirgends Muster-Betriebsvereinbarungen zu BYOD gibt bzw solche maximal einen groben Leitfaden darstellen könnten.

Aus der Kombination der gewählten technischen Implementierung und den grundsätzlichen rechtlichen Fragestellungen ergibt sich auch für spezialisierte und qualifizierte Juristen ein enormer Aufwand der juristisch-sachlichen Klärung, zu dessen Regelung individuelle Verträge mit Mitarbeitern (Arbeitsrecht, Datenschutz) bzw. aufgrund von betrieblicher Mitbestimmung eine Betriebsvereinbarung mit dem Betriebs- bzw. Personalrat erforderlich sind. Arbeitnehmervertretung und Datenschutzbeauftragte sind daher, schon allein aus Gründen der Vertrauensbildung und zur Vermeidung von ggf. später nur schwer wieder gut zu machenden Schäden für die Akzeptanz durch die Anwender, sinnvollerweise von Anfang an voll einzubinden. Berechtigte Bedenken sind dabei ernst zu nehmen und unberechtigte Bedenken müssen ausgeräumt werden können.

Allein zum Datenschutz führt der genannte CW-Artikel vom 15.08. wie folgt aus (Zitat):

„Unter Juristen ist die Auffassung verbreitet, eine rechtssichere Gestaltung von ByoD erfordere eine Vereinbarung über die Auftragsdatenverarbeitung nach § 11 Bundesdatenschutzgesetz (BDSG) mit jedem beteiligten Mitarbeiter. § 11 BDSG stellt weitreichende und strenge Anforderungen an Vereinbarungen zur Auftragsdatenverarbeitung, die in der Regel in aufwendigen Verträgen umgesetzt werden. Ein solcher Vertrag müsste mit jedem Mitarbeiter abgestimmt und schriftlich vereinbart werden, der privat Geräte im Unternehmen nutzt. Bestimmte Anforderungen, etwa die Verpflichtungen zur Datensicherheit nach § 9 BDSG sind für Privatpersonen kaum umsetzbar. Die Regeln zur Auftragsdatenverarbeitung und die Bestimmungen des Datenschutzrechts insgesamt sind für die Datenverarbeitung durch Privatpersonen schlicht nicht gemacht. Ein Mitarbeiter ist außerhalb seiner dienstlichen Tätigkeit nicht Auftragnehmer sondern Privatperson.“

Insbesondere zum Datenschutz möchten wir auch auf folgenden IITR.de (Institut für IT-Recht) Artikel vom 12.07.12 hinweisen:

„Bring-Your-Own-Device: Datenschutz-Empfehlungen und technische Umsetzungsmöglichkeiten“

Aufgrund der Komplexität der Materie aus sowohl technischen wie auch juristischen Aspekten wird überdies kaum einer der Beteiligten eine Gesamtlösung mit ihren Voraussetzungen, Einschränkungen und Auswirkungen vollständig überblicken und verstehen können. Dennoch muss der Versuch unternommen werden, den Inhalt solcher Regelungen einem Mitarbeiter rechtlich einwandfrei verständlich zu machen.

In jedem Fall gilt AGB-Recht (§§ 305-310 BGB): Die Rechtsprechung lässt schon genügen, wenn Vertragsbedingungen zwar das erste Mal verwendet, jedoch für eine mehrfache Verwendung vorgesehen sind, um die Bedingungen als AGB einzuordnen. Dies wird bei zwingend gleichlautenden vertraglichen Regelungen mit allen betroffenen Arbeitnehmern der Fall sein. Damit sind auch Übersichtlichkeit und Verständlichkeit eine gesetzliche Vorschrift.

Wenn sie niemand versteht, kann die Rechtswirksamkeit solcher Vereinbarungen in Frage gestellt sein, jedenfalls sind sie schon allein dadurch leicht anfechtbar.

Unabhängig von einer juristisch qualifizierten Ausgestaltung der Regelungen im Innenverhältnis mit den Mitarbeitern stellt sich darüber hinaus die Bewertung von Haftungsrisiken und wie man ihnen begegnet. Als interne Parteien sind allen voran die Geschäftsleitung und ebenfalls die Mitarbeiter zu nennen, externe Parteien sind Partnerunternehmen und Kunden. Bestehende Verträge und Vereinbarungen (NDA etc) müssen vollständig einbezogen und gewürdigt, potentielle Risiken identifiziert und diskutiert werden.

Durch die Vielschichtigkeit der juristischen Aspekte leuchtet schnell ein, dass mit gewisser Wahrscheinlichkeit nicht nur ein einzelner Jurist, sondern durchaus mehrere Fachanwälte konsultiert und beauftragt werden müssen.

ODER GLEICH EIN KATEGORISCHES NEIN ZU BYOD ?

Wer sich bereits ein wenig mit der Thematik befaßt hat, wird womöglich auch auf Klaus Düll von Pretioso und seinen Blog gestossen sein – es gibt kaum einen glühenderen Verfechter gegen BYOD. Unter Fachleuten steht er mit seinen grundsätzlichen Vorbehalten gegen BYOD keineswegs allein, andere mögen diese nur nicht immer so offen und eindeutig, geradezu flammend nach aussen bzw. öffentlich vertreten.

Vorweggenommen sollte man wohl festhalten, daß man selbst bei Definition und Begrenzung der im Rahmen von BYOD unterstützten Geräte-Modelle und einwandfreier technischer Implementierung die von ihm aufgeführten Argumente gegen BYOD auch beim besten Willen nicht völlig entkräften können wird.

Die eigentliche Herausforderung bei BYOD, die insbesondere bei geringeren Volumina der zu verwaltenden Geräte auch kostenmässig nicht zu unterschätzen ist, ist nicht die technische Seite, bei der man sich des einen oder anderen auch schmerzhafteren Kompromisses bewusst sein und damit leben können muss, sondern stellt die Ausarbeitung der rechtlichen Grundlage im Unternehmen dar und zwar auch unabhängig davon ob ein Betriebsrat vorhanden ist, da es einer klaren und sehr spezifischen Regelung in jedem Fall bedarf, wenn sich das Unternehmen keinem unkalkulierbaren Haftungsrisiko aussetzen will.

AUS B WIRD C – DIE ALTERNATIVE ?

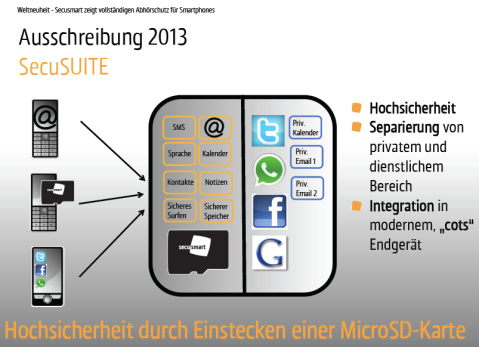

Eine praktikable Alternative zu BYOD scheint grundsätzlich Choose-Your-Own-Device (CYOD).

Das Unternehmen lässt ausschliesslich selbst angeschaffte Geräte zu, sorgt dabei aber für eine möglichst breite Auswahl für die Mitarbeiter, um insbesondere Vorlieben für bestimmte Betriebssysteme oder Hersteller nicht zu enttäuschen und damit auch für eine möglichst hohe Akzeptanz zu sorgen – eines der Argumente, die ansonsten auch auf der Pro-Seite für BYOD angeführt werden.

Da es wie vorhin erläutert auch bei BYOD unvermeidbar ist, die unterstützte Geräte-Vielfalt stark einzuschränken, kann man bei gleichen technischen Voraussetzungen auch gleich die Unterschiede in Bezug auf die rechtlichen Nachteile vollständig vermeiden, wenn man die Geräte selbst anschafft, sofern man die Verwendung auf die rein betriebliche Nutzung beschränkt.

Alle Modelle werden vorher getestet, wobei generell nur diejenigen Betriebssysteme, Hersteller oder einzelnen Modelle in Frage kommen, die sich mit der (oder ggf. auch den) eingesetzten MDM-Lösung(en) ohne nicht tolerierbare Kompromisse verwalten und für die beabsichtigten betrieblichen Zwecke bei voller Unterstützung der Security Policy nutzen lassen.

Dabei kann CYOD für das selbe Maß an Wahlfreiheit des Nutzers bei Betriebssystem, Hersteller und Geräte-Modell sorgen wie bei BYOD, allerdings mit der entscheidenden Einschränkung, das es nicht das eigene Gerät des Mitarbeiters ist und er damit nicht nur ggf. ein zweites Gerät ständig mit sich führt, sondern ohne die privaten Daten und Apps sich auch die Nutzungsmöglichkeit ganz oder weitgehend auf die rein betrieblichen Zwecke beschränkt.

Die weitgehende Vermeidung der juristischen Themen entfällt allerdings, wenn man die private Nutzung zulässt.

Die anders gelöste Eigentumsfrage bei der Hardware würde trotzdem praktisch keinen der angesprochenen juristischen Aspekte hinfällig werden lassen.

Steuerlich besteht für Arbeitgeber wie Arbeitnehmer der Vorteil, dass weder durch die private Nutzung noch bei späterer Übereignung an den Arbeitnehmer ein steuerpflichtiger geldwerter Vorteil entsteht.

E GEHT VOR I: CEO VOR CIO

Dennoch scheint im Rahmen des omnipräsenten „Consumerization of IT“ Trends das Spezial-Thema BYOD in vielen Fällen nicht nur mit sachlichen Argumenten vom Tisch zu fegen zu sein, insbesondere wenn von Vorstand oder Geschäftsleitung eine – oft konzernweite, global verbindliche – Entscheidung diesbezüglich getroffen wurde. Insofern werden sich viele IT-Abteilungen wie auch Personalverantwortliche und Juristen in den Unternehmen mit dem Thema auseinandersetzen müssen. Wer sich dieser Herausforderung stellen muss, dem kann mit Argumenten nicht viel geholfen werden, sondern man braucht Antworten und mindestens Lösungsansätze.

Dabei kommt man jedoch an den Contra-Argumenten nicht vorbei, da die zahllosen Anbieter, die BYOD „selbstverständlich unterstützen“ viele der wichtigen Fragestellungen nicht adäquat beantworten oder gar nicht erst thematisieren.

WEITGEHEND REALITÄT UND BETRIEBLICHE PRAXIS ?

Selbst wenn kein Entscheider im Unternehmen BYOD zur Chef-Entscheidung gemacht haben sollte, die Mitarbeiter stimmen in gigantischen Ausmassen mit den Füssen ab und haben oft BYOD de facto längst eingeführt und zur betrieblichen Praxis gemacht.

Diese lassen sich im Wesentlichen in 3 Gruppen aufteilen:

- IT-Mitarbeiter

- (Top Level) Management

- normale Mitarbeiter

Selbstverständlich stellt es für Mitarbeiter in IT-Abteilungen keine grosse Herausforderung dar, sich Zugänge einzurichten, um auf die unternehmensinterne IT-Infrastruktur zuzugreifen. Zur leichteren Erledigung ihrer täglichen Aufgaben, vor allem überall und jederzeit, mag das oft nicht nur sinnvoll, sondern notwendig sein. Fraglich ist sicher oft, ob dafür jeweils Regelungen oder Vereinbarungen getroffen wurden, die auch Grenzen setzen.

Wenn Manager in verantwortlichen Positionen für sich selbst auf mobilen Geräten Nutzungsmöglichkeiten mit Zugang zu Systemen im Unternehmen eingerichtet bekommen möchten, wird die IT ebenfalls in den seltensten Fällen nach der vertraglichen Grundlage fragen, sondern einfach dem Wunsch nachkommen.

Aber auch ganz normale Mitarbeiter bringen oft ausreichend technisches Knowhow mit, um sich selbst auf verschiedene Systeme im Unternehmen Zugriff verschaffen zu können, ohne Hilfe der IT und teilweise unter Umgehung technischer Vorkehrungen oder entsprechender Regelungen.

Im Zweifelsfall hilft nicht, sich auf die Position zurückzuziehen, dass eine bestimmte Vorgehensweise gegen bestehende Regelungen verstossen hat. Das Unternehmen muss dafür sorgen, dass solche Regelungen auch eingehalten werden und dies laufend überprüfen, so dass damit jeder auftretende Einzelfall kurzfristig wieder abgestellt sein müsste.

Zum Handlungsbedarf führt der bereits genannte CW-Artikel vom 15.08. als „Fazit“ aus (Zitat):

„Anders als „Mode-Themen“ bringt der inflationäre Einsatz mobiler Geräte tatsächlich rechtliche Probleme mit sich, die sich durch eine saubere technische und vertragliche Gestaltung lösen lassen. Dabei gilt die dringende Empfehlung, das Thema möglichst frühzeitig anzugehen.

Der in der Praxis häufig angetroffene, stillschweigend geduldete Wildwuchs führt nicht nur technisch sondern auch rechtlich zu Schwierigkeiten. Der Arbeitgeber kann ein Verhalten seiner Mitarbeiter, das er über einen längeren Zeitraum geduldet hat, nicht ohne Weiteres und ohne Zustimmung der Arbeitnehmer über Nacht sanktionieren.

Je länger der Zustand stillschweigender Hinnahme andauert, desto schwieriger ist es, einen geordneten Rechtsrahmen für die Nutzung mobiler Geräte um- und durchzusetzen.“

Da ein Unternehmen auch haftet, wenn man Kenntnis hat und selbst wenn aufgrund einer Vogel-Strauss-Politik man die Augen davor verschliesst: sofern ein Unternehmen nicht massiv und wirksam Vorkehrungen gegen die betriebliche Nutzung mitarbeitereigener privater Geräte (BYOD) getroffen hat und diese auch zuverlässig überwacht, kommen IT-Abteilungen an dem Thema (positiv oder negativ) tatsächlich nicht mehr vorbei.

Das Ausmass von BYOD als gängige Praxis und De-Facto Standard in Unternehmen zeigt beispielsweise folgender britischer Artikel auf:

http://www.computing.co.uk/ctg/analysis/2198142/the-rise-and-rise-of-touchscreens-in-the-workplace

Bezeichnend ist auch die abschliessende Zusammenfassung des Artikels (Zitat):

„More companies will need to introduce BYOD security protocols in future, because if there’s one conclusion from the study, it is this: just as musicians prefer to play their own instruments, more and more employees want to use their own devices.“

Sofern die IT-Abteilung nicht wie Don Qixote gegen Windmühlen kämpfen und einen existierenden BYOD-Sumpf wieder auszutrocknen versuchen will, muss sie sich aller Voraussicht nach dem Thema aktiv stellen und klare Antworten bereit stellen.

Jedenfalls wird sich kaum ein IT-Verantwortlicher leisten wollen sehenden Auges untätig abzuwarten, während sein Geschäftsführer im Blindflug auf haftungsrechtliche Probleme zusteuert.

Das muss vor allem nicht grundsätzlich bedeuten, dass BYOD unvermeidbar wäre. Fatalismus wäre nur für IT-Abteilungen angesagt, die ihre Aufgaben nicht kennen oder nicht in der Lage sind, sie zu erfüllen.

In jedem Fall scheint in sehr vielen Unternehmen zwingend Handeln angesagt.

Falls BYOD im Unternehmen präsent aber nicht gewünscht ist, muss und kann es abgestellt werden.

Falls sich das Unternehmen dafür entscheiden sollte, BYOD einzuführen oder eine existierende betriebliche Übung bei BYOD zu legalisieren und auch technisch in den Griff zu bekommen, muss ein solches Projekt mit allen Beteiligten durchdekliniert werden.

Ein weiteres aktuelles Bild zum Status Quo von Enterprise Mobility Management in Unternehmen liefert unser Artikel „Aberdeen Studie: Enterprise Mobility Management 2012“ vom 19.05.12, wonach BYOD in mehr als der Hälfte der im Rahmen der Studie befragten Unternehmen (237 Teilnehmer) bereits „offiziell“ Einzug gehalten hat. Verlässliche Aussagen über die Übertragbarkeit oder Allgemeingültigkeit solcher Werte sind kaum zu erhalten und müssten vor allem dann für den nationalen Markt verfügbar sein.

Dennoch gibt es auch bereits gegenläufige Entwicklungen.

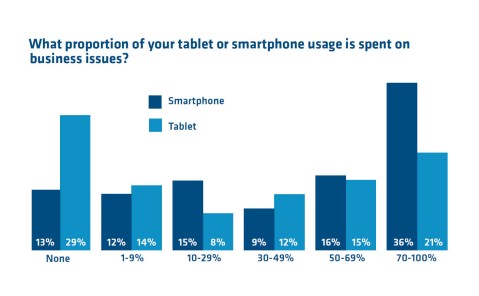

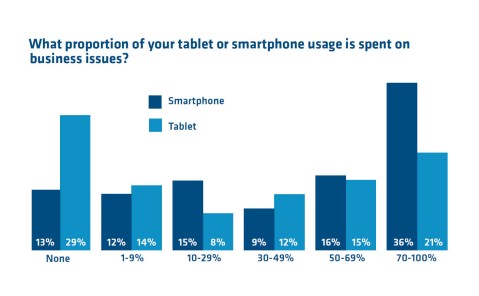

Network World berichtet im Artikel vom 12.07.12, dass Unternehmen unter anderem aus den negativen Erfahrungen mit BYOD bei Smartphones bei der Nutzung von Tablets deutlich weniger auf BYOD setzen, sondern unternehmenseigenen Geräten den Vorzug geben:

http://www.networkworld.com/news/2012/071212-corporate-tablets-260826.html?page=1

HAT JEMAND ÜBERHAUPT DIE MITARBEITER GEFRAGT ?

Unabhängig von den beschriebenen, sicher zahlreichen Fällen von de facto BYOD durch die Hintertür, die völlig unkontrolliert sind und für das Unternehmen maximales Risiko bedeuten, sollte jedes Unternehmen vor Einführung von BYOD auch die Mitarbeiter selbst fragen, ob diese unter den erforderlichen engen Voraussetzungen und Kompromissen, die auch ihre eigene Nutzung bisher rein privater Geräte beträfen, tatsächlich BYOD wollen und wünschen.

Diese Frage scheint oft gar nicht gestellt bzw. aufgrund einer „wilden“ BYOD-Praxis bereits als beantwortet betrachtet zu werden.

Insbesondere die oben unter PRO und CONTRA aufgeführten Argumente müssten Mitarbeiter zuerst hinreichend erläutert bekommen und bewusst gegen einander abwägen, um eine belastbare Willensäusserung bekunden zu können.

Womöglich stellt sich für ein Unternehmen nach einer solchen Umfrage die Frage nach BYOD gar nicht mehr.

Denn jemandem vermeintlich etwas Gutes zu tun, wenn dieser das gar nicht will, scheint grundsätzlich relativ sinnlos.

Insbesondere stellt in puncto Akzeptanz ein sehr gewichtiges Argument gegen BYOD die berechtigte Erwartungshaltung von Arbeitnehmern dar, dass der Arbeitgeber sämtliche Arbeitsmittel bereit stellt. Bereits die subjektive Einschätzung, dass zu Lasten des Arbeitnehmers gespart werden soll, kann insbesondere bereits bei Beginn einer Beschäftigung ein fatal falsches Signal setzen, das dem Gewollten (siehe PRO-Argumente unter „Recruiting“) widerspricht und daher kontraproduktiv ist.

Die unternehmensweite Einführung von BYOD nur auf Wunsch einiger weniger Executive Manager ist ebenso sinn- wie verantwortungslos.

Sofern ein echter Bedarf nur von einzelnen Mitarbeitern oder Gruppen wie Managern oder IT-Mitarbeitern angemeldet wird, besteht immer noch die vorgenannte Alternative CYOD Choose-Your-Own-Device. Für einige wenige Mitarbeiter bedarfsgerecht unternehmenseigene Hardware anzuschaffen ist sicher unter Abwägung aller Aspekte sowohl kostengünstiger als auch sicherer und vor allen Dingen wesentlich praktikabler als der in jeder Hinsicht hohe Aufwand, den eine sachgerecht umgesetzte BYOD-Policy erfordert.

ZUSAMMENFASSUNG

Die wichtigste und allgemeingültige Aussage zu BYOD ist sicher, daß es ganz ohne Kompromiß generell nicht geht und man im Unternehmen für und wider BYOD sehr genau abwägen und Prioritäten setzen muß, sofern es dabei überhaupt Optionen gibt.

Daneben lässt sich sicher ebenfalls festhalten, daß wohlklingende Herstelleraussagen und wohlmeinende weiche Argumente „pro“ BYOD nahezu immer auch zurückstehen müssen hinter technischen und rechtlichen Einschränkungen bis hin zum Wegfall positiver Argumente in der Praxis.

Die technischen Herausforderungen, Einschränkungen und Kompromisse sollte man nicht unterschätzen, die rechtlichen darf man nicht ignorieren.

Jede Form der potentiellen Wahlfreiheit bezüglich Betriebssystem, Hersteller und Geräte-Modellen, unabhängig von der Eigentümerschaft und dem Umfang der privaten Nutzung durch den Mitarbeiter, bedingt das Passieren vorheriger und wiederkehrender Praxis-Tests vor der Freigabe von Geräten zur Nutzung im Unternehmen.

Verbindliche oder allgemeingültige Empfehlungen in Bezug auf die Beantwortung der rechtlichen Fragestellungen zur Einführung bzw. Anwendung von BYOD (wie Muster für BYOD Policy oder Betriebsvereinbarung) sind praktisch nicht existent. Wie so oft verbietet sich jedenfalls die unreflektierte und ungeprüfte Übernahme von Vorlagen oder Mustern.

BYOD also nicht ohne Prüfung und Segen von Juristen und Betriebsrat, ebenso nicht ohne sorgfältige technische Prüfung, Implementierung und IT-Management durch IT-Verantwortliche und immer in dem Bewußtsein, welche Kompromisse und Risiken dabei eingegangen werden.

Vor allem sollte sie aber auch nicht eingeführt werden, ohne abzufragen, ob die Mitarbeiter unter den für das Unternehmen möglichen Konditionen sich BYOD überhaupt wünschen.

Falls jedoch im Unternehmen BYOD bereits als gängige Praxis Einzug gehalten hat und noch keinerlei technische wie rechtliche Massnahmen ergriffen worden sein sollten, besteht zwar dringend und zwingend Handlungsbedarf. Dennoch sollte dabei nichts überstürzt und unüberlegt entschieden und gehandelt werden. Eine gründliche Beurteilung der Situation, Abwägung der Möglichkeiten und dementsprechend fundierte Entscheidungen sind mehr als angeraten. Denn BYOD wird immer und ausnahmslos eine Kompromiss-Abwägung erfordern. Sowohl aus technischer wie aus rechtlicher Sicht sollten alle Aspekte einbezogen, dokumentiert, geregelt und die wirksame Umsetzung ständig kontrolliert werden.

Es ist im Übrigen davon auszugehen, dass dieser zusätzliche Aufwand zwar zur Implementierung einmalig, ansonsten aber dauerhaft auch zusätzliches Budget benötigen wird.

Ein relativ kurzfristiges Abstellen nicht gewünschter BYOD-Praxis ist immer eine Option.

Eine generelle Alternative, die besonders auch in Einzelfällen sehr praktikabel ist, stellt CYOD dar.

Sofern BYOD im Unternehmen den allerersten Einstieg in Enterprise Mobility bedeutet, muss das gesamte Szenario im Überblick betrachtet, geplant, entschieden und umgesetzt werden (zum Einstieg vgl. EM Artikel vom 11.08.12 „Whitepaper: Enterprise Mobility Strategy for Decision Makers“).

Falls einer der Links nicht funktionieren oder das referenzierte Dokument nicht erreichbar sein sollte, sie sonst Fragen zum Thema haben sollten, stehen wir gerne zur Verfügung (bei Bedarf auch direkt, Kontaktdaten siehe Impressum).

Quelle/n:

http://www.computerwoche.de/software/bi-ecm/2520636/

http://www.gartner.com/technology/research/hype-cycles/

http://en.wikipedia.org/wiki/Mobile_Security

http://www.computerwoche.de/netzwerke/mobile-wireless/2517849/

http://en.wikipedia.org/wiki/Mobile_Device_Management

https://enterprisemobilitymobi.wordpress.com/2012/05/18/gartner-2012-magic-quadrant-for-mdm/

https://enterprisemobilitymobi.wordpress.com/2012/07/12/mdm-buyers-guide/

http://en.wikipedia.org/wiki/Mobile_application_management

http://en.wikipedia.org/wiki/Mobile_data_management_strategy

http://www.computerwoche.de/management/it-strategie/2518959/

http://v1.aberdeen.com/launch/report/benchmark/8011-RA-mobile-application-performance.asp?lan=US

http://www.cisco-byod.com/?SourceId=Enterprisemobi

http://www.cisco-byod.com/technical_design_workshop.html

http://www.gartner.com/technology/media-products/reprints/goodtechnology/article3/article3.html

http://www.gartner.com/technology/reprints.do?id=1-18FZYGR&ct=111223&st=sb

http://media.www1.good.com/documents/byod_best_practices.pdf

http://www.gartner.com/technology/reprints.do?id=1-1AKKJNN&ct=120518&st=sb

http://www.gartner.com/technology/reprints.do?id=1-16U0UOL&ct=110801&st=sg

http://www.forrester.com/Market+Overview+OnPremises+Mobile+Device+Management+Solutions/fulltext/-/E-RES60985?docid=60985

https://enterprisemobilitymobi.wordpress.com/2012/05/13/mobile-device-management-ein-vergleich-uber-30-mdm-anbieter/

http://mobilityforum.net/compare-mdm

http://www.lanline.de/fachartikel/mit-mdm-gegen-den-kontrollverlust.html

http://www.itlab.de/pmeuser/archives/918

http://www.itlab.de/pmeuser/archives/tag/mdm

http://www.networkworld.com/reviews/2011/052311-mobile-device-management-test.html

http://www.computerwoche.de/netzwerke/mobile-wireless/2518704/?r=16172901933313959&lid=190935

http://www.iitr.de/bring-your-own-device-datenschutz-empfehlungen-und-technische-umsetzungsmoeglichkeiten.html

http://pretioso-blog.com/bring-your-own-device-vorlage-fuer-byod-vereinbarung-oder-dienstvereinbarung/

http://www.computing.co.uk/ctg/analysis/2198142/the-rise-and-rise-of-touchscreens-in-the-workplace

https://enterprisemobilitymobi.wordpress.com/2012/05/19/aberdeen-studie-enterprise-mobility-management-2012

http://www.networkworld.com/news/2012/071212-corporate-tablets-260826.html?page=1

https://enterprisemobilitymobi.wordpress.com/2012/08/11/whitepaper-enterprise-mobility-strategy-for-decision-makers/

Bilder / Graphiken: Gartner, computing.co.uk, Aberdeen Group

Gefällt mir Wird geladen …

Du muss angemeldet sein, um einen Kommentar zu veröffentlichen.